|

|

Hagamos

una pequeña introducción del porqué de escribir este artículo, recientemente

un compañero de trabajo me pidió que le buscase un video en internet, de una

serie de dibujos animados, encontré un video en youtube, que tenía algo más

de 8 horas de duración, ideal para el huso que se le pretendía dar al video, (entretenimiento

de una niña un pelin trastillo). El hecho de tener el video en el pc no

planteo ningún problema empleando el programa atuve cátcher. El problema se

planteo a la hora de tratar de guardar el archivo de video cuyo tamaño era de

5,94 Gb, trate de copiar el archivo en un pendrive de 8 Gb de capacidad en un

principio no debería haber supuesto ningún problema, pero… por esas cosas de

que con el tema de la informática siempre te surge algún tipo de problemilla

o duda que pueda representar un reto o una razón para investigar sobre un

asuntillo determinado. Había

que buscar el porqué no podía guardar el archivo en el pendrive si su tamaño

era menor a la capacidad del pendrive.

|

|

Bien

el problema radica básicamente en el formato de la memoria usb, pendrive o

dispositivo de almacenamiento externo.

Básicamente

existen tres formatos para estos dispositivos, NTFS, FAT32 y exFAT; por

defecto el formato suele ser FAT32, y ahí radica la causa por que el

Pendrive, no me permitía guardar el archivo de video.

La

solución es sencilla , basta con que le demos otro formato a nuestro

dispositivo de almacenamiento, podría ser

NTFS el problema que se nos plantearía que sólo podríamos tener acceso

a la información si el sistema operativo del equipo con el que vamos a

tener acceso a la información es Windows, por lo que es preferible optar por

el formato exFAT. Para aquellos que tienen como sistema operativo Windows XP habría debéis descargar este parche de actualización de Windows para que os aparezca este formato, lo podéis descargar en la web de Microsoft http://www.microsoft.com/es-es/download/details.aspx?id=19364 seria onveniente que la misma este instalada en los equipos en los que vayáis a utilizar el dispositivo de almacenamiento. (aconsejo llevar un pendrive de menor capacidad con formato FAT32 en el que llevéis esta actualización entre otros programas que os puedan ser de utilidad para poder instalar el parche en un equipo que no utilicéis habitualmente, por si este no tiene el parche de actualización para la extensión exFAT y así poder instalarlo.

|

||

|

|

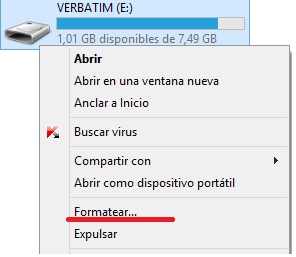

Como supongo que intuiréis los

pasos a seguir son bien sencillos accedemos a Equipo o Mi pc, según sea

vuestra versión de windows, si es este vuestro sistema operativo, ponéis el

cursor del ratón sobre la unidad a la que queremos darle formato, presionamos

el botón derecho de nuestro mouse, por lo que se desplegara una ventana como

la que veis en la imagen de la izquierda, seleccionáis la opción formatear.

|

|

Hecho

esto se nos abrirá una ventana, igual o similar a la imagen que se muestra a

la derecha de este texto, seleccionamos la opción exFAT, colocamos el cursor

del mouse sobre el botón iniciar, presionamos el botón izquierdo, y en pocos

minutos le habremos dado el nuevo formato a nuestro equipo.

Ni

que decir tiene que si tenemos información dentro del dispositivo de

almacenamiento al que pretendemos darle formato, debemos extraerla del

mismo para evitar la pérdida de la

misma durante el formateo del dispositivo.

Espero que la información os resulte de interés y de utilidad.

Atte.

Un Saludo.

Fdo.

Bios Shodan.

|

|

|

domingo, 15 de septiembre de 2013

Como incluir archivos de gran tamaño dentro de tú Pendrive o Disco duro externo.

viernes, 1 de marzo de 2013

Resetear los cartuchos de tinta de tú impresora

En esta ocasión vamos a tratar un tema que quiza sea sobradamente conocido por los lectores del blog, se trata del reseteo de los cartuchos de tinta de tú impresora. En primer lugar indicaros que como todo en esta etapa que nos ha tocado vivir en la que nos educan para ser consumistas, las empresas llevan desde años integrando nuevas tecnologías en sus productos que hacen que estos tengan un consumo limitado y con ello nos veamos obligados a adquirir uno nuevo sin que realmente nos haga falta, esto es de aplicación en todo aquellos productos que se encuentren en el mercado, desde una simple bombilla al ultimo ingenio electronico o tecnologico que se te pueda ocurrir, por ende no hiba a ser menos en relación a los cartuchos de nuestra impresora.

En ocasiones hemos retirados cartuchos al aparecer una advertencia en nuestro equipo que nos indica que el cartucho esta vacio o tiene poca tinta recomendando la situación, cuando retiramos el cartucho, nos percatamos de que el cartucho parece no estar tan vacio como para que la impresora indica o que no esta vacio completamente.

Esto es debido a que los cartuchos de tinta tienen insertado un chip que les indica que se han realizado la impresión de un número de paginas determinado por lo que el equipo dejara de imprimir, utilizando el citado cartucho, ya que este chip transmite la información al equipo en el que se encuentra instalado de que el estado del cartucho es vacio.

Para salvar esta situación y poder apurar realmente los cartuchos de tinta inclusive reutiliarlos si le aplicamos recargas de tinta, basta con resetear e chip que lleva integrado el cartucho, existen varios metodos de reseteo del chip, según marca y modelo del cartucho que vayamos a resetear, en unas ocasiones nos basta con desmontar el chip y retirar por un periodo de 24 horas un pila que llevan insertada la cual mantiene activa la memoria del chip, en otras ocasiones basta con impedir tapando de orificios o puntos de conexión con un trozo pequeño de cinta aislante, instalarlos nuevamente en nuestra impresora para engañarla, y finalmente retirar enta cinta aislante de forma definitiva, entre otros metodos.

Recordar y esto es muy importante que para el manejo de los chips de los cartuchos de tinta es recomendable descargar con anterioridad nuestra energia estatica, con el fin de evitar causar cualquier tipo de daño en el chip del cartucho de tinta, y hagamos que este resulte inservible. Este no es un consejo sólo recomendable para este tipo de operación, si no para cualquier otro tipo de operación que vayamos a realizar en partes internas de nuestros equipos para reparación, limpieza o mantenimiento.

Os animo a buscar videos en youtube sobre este asunto que sin lugar a dudas os resultaran de lo mas interesantes vereis que no es nada complejo, y con ello le damos una lección a las empresas que y a los gobiernos que apoyan y permiten este tipo de practicas abusivas, que no sólo tienen consecuencias para la economia domestica, si no que tambien lo tienen para el medio ambiente por el destino de los productos que desechamos dado que son contaminantes, ya que suelen ser embases plásticos, con un contenido quimico, en ocasiones pilas, etc...

Contribuyamos a favor de la economia domestica, hagamos un favor al medio ambiente, y plantemos cara a las politicas abusivas de las empresas, amparadas por la connivencia de los gobiernos....... Te preguntas como sencillo, con practicas como las que aqui se exponen que no son otras que la economización de recursos, mediante el conocimiento.

Si te gusto este articulo, aprendiste sobre ello, comparte el conocimiento........ El conocimiento nos hará libres.

Fdo. Bios Shodan.

En ocasiones hemos retirados cartuchos al aparecer una advertencia en nuestro equipo que nos indica que el cartucho esta vacio o tiene poca tinta recomendando la situación, cuando retiramos el cartucho, nos percatamos de que el cartucho parece no estar tan vacio como para que la impresora indica o que no esta vacio completamente.

Esto es debido a que los cartuchos de tinta tienen insertado un chip que les indica que se han realizado la impresión de un número de paginas determinado por lo que el equipo dejara de imprimir, utilizando el citado cartucho, ya que este chip transmite la información al equipo en el que se encuentra instalado de que el estado del cartucho es vacio.

Para salvar esta situación y poder apurar realmente los cartuchos de tinta inclusive reutiliarlos si le aplicamos recargas de tinta, basta con resetear e chip que lleva integrado el cartucho, existen varios metodos de reseteo del chip, según marca y modelo del cartucho que vayamos a resetear, en unas ocasiones nos basta con desmontar el chip y retirar por un periodo de 24 horas un pila que llevan insertada la cual mantiene activa la memoria del chip, en otras ocasiones basta con impedir tapando de orificios o puntos de conexión con un trozo pequeño de cinta aislante, instalarlos nuevamente en nuestra impresora para engañarla, y finalmente retirar enta cinta aislante de forma definitiva, entre otros metodos.

Recordar y esto es muy importante que para el manejo de los chips de los cartuchos de tinta es recomendable descargar con anterioridad nuestra energia estatica, con el fin de evitar causar cualquier tipo de daño en el chip del cartucho de tinta, y hagamos que este resulte inservible. Este no es un consejo sólo recomendable para este tipo de operación, si no para cualquier otro tipo de operación que vayamos a realizar en partes internas de nuestros equipos para reparación, limpieza o mantenimiento.

Os animo a buscar videos en youtube sobre este asunto que sin lugar a dudas os resultaran de lo mas interesantes vereis que no es nada complejo, y con ello le damos una lección a las empresas que y a los gobiernos que apoyan y permiten este tipo de practicas abusivas, que no sólo tienen consecuencias para la economia domestica, si no que tambien lo tienen para el medio ambiente por el destino de los productos que desechamos dado que son contaminantes, ya que suelen ser embases plásticos, con un contenido quimico, en ocasiones pilas, etc...

Contribuyamos a favor de la economia domestica, hagamos un favor al medio ambiente, y plantemos cara a las politicas abusivas de las empresas, amparadas por la connivencia de los gobiernos....... Te preguntas como sencillo, con practicas como las que aqui se exponen que no son otras que la economización de recursos, mediante el conocimiento.

Si te gusto este articulo, aprendiste sobre ello, comparte el conocimiento........ El conocimiento nos hará libres.

Fdo. Bios Shodan.

miércoles, 20 de febrero de 2013

Messenger y Hotmail desaparecen, ¿Podremos continuar utilizando nuestra cuenta de dominio hotmail/msn/live ?

Como bien sabeís a tod@s los usuari@s que tienen una cuenta de correo de domino hotmail.es, hotmail.com, msn.com, o con cualquiera de las extensiones existentes para cada pais, que empleaban para sus comunicaciones bien sea por mensajeria instantanea (Messenger) o a traves de correo electrónico (hotmail), han recibido un email en el que se les notifica que en breve desaparecieran esto servicios invitandonos a utizar Skype para nuestras comunicaciones directas, permitiendonos utilizar las cuentas de dominio hotmail o msn que disponiamos, esto hacia que algun@s usuari@s se le suscitasen una serie de dudas y preguntas, ¿Que pasara con mi cuenta de correo electrónico?, ¿Podré acceder a el?, ¿Podré continuar recibiendo y enviando emails?, ¿Que pasara con los correos electrónicos existentes en las distintas banadejas? etc...

Tranquilos hay respuesta para estas preguntas y una motivación razonable, con independencia de si puede haber algún tipo de intención de carácter comercial por parte de la empresa propietaria de dichos servicios, todo forma parte de lo que podriamos llamar un proceso de modernización del sistema, en cuanto mejora de seguridad, y economización de recursos (cuando hablamos de economización nos referimos a una mejora del servicio con un consumo menor de recursos).

Ya sabemos que para nuestras comunicaciones mediante mensajeria instantanea el sofware empleado sera Skype.

Pára nuestras comunicaciones mediante correo electrónico (email), emplearemos la plataforma outlook, el cual nos ofrece una serie de ventajas en cuanto agilidad y simplicidad de acceso a nuestros correos y otros recursos que decidamos almacenar en dicha plataforma, tales como fotografías, documentos, etc...

Podeís estar tranquilos vuestros correos almacenados, fotografias y documentos, han migrado o estan en fase de migración a dicha plataforma (outlook.com), por lo que esta información no la teneis que dar por perdida, para vuestra mayor tranquilidad. (Esto responde a tu pregunta Uca Scarlet).

Podeis ver un video de presentanción de este servicio (outlook.com) en la siguiente url, además de más información sobre este servicio.

http://windows.microsoft.com/es-ES/windows/outlook

Quieres comprobar si tú información ya ha migrado a outlook, basta con que accededas a la siguiente url https://www.outlook.com

Atte. Un saludo.

Fdo. Bios Shodan.

Tranquilos hay respuesta para estas preguntas y una motivación razonable, con independencia de si puede haber algún tipo de intención de carácter comercial por parte de la empresa propietaria de dichos servicios, todo forma parte de lo que podriamos llamar un proceso de modernización del sistema, en cuanto mejora de seguridad, y economización de recursos (cuando hablamos de economización nos referimos a una mejora del servicio con un consumo menor de recursos).

Ya sabemos que para nuestras comunicaciones mediante mensajeria instantanea el sofware empleado sera Skype.

Pára nuestras comunicaciones mediante correo electrónico (email), emplearemos la plataforma outlook, el cual nos ofrece una serie de ventajas en cuanto agilidad y simplicidad de acceso a nuestros correos y otros recursos que decidamos almacenar en dicha plataforma, tales como fotografías, documentos, etc...

Podeís estar tranquilos vuestros correos almacenados, fotografias y documentos, han migrado o estan en fase de migración a dicha plataforma (outlook.com), por lo que esta información no la teneis que dar por perdida, para vuestra mayor tranquilidad. (Esto responde a tu pregunta Uca Scarlet).

Podeis ver un video de presentanción de este servicio (outlook.com) en la siguiente url, además de más información sobre este servicio.

http://windows.microsoft.com/es-ES/windows/outlook

Quieres comprobar si tú información ya ha migrado a outlook, basta con que accededas a la siguiente url https://www.outlook.com

Atte. Un saludo.

Fdo. Bios Shodan.

martes, 22 de enero de 2013

La Importancia de Proteger Nuestra Información, "Encryptar y contraseñas de Seguridad"

Ni que decir tiene la importancia de los documentos, archivos

gráficos, imágenes, etc… con los que tratamos en nuestro día a día, en la

mayoría de los casos, estos contienen información muy sensible, que puede ocasionarnos serios trastornos de caer en manos equivocadas.

A dicha información podrian tener acceso elementos externos por distintas causas, bien por que tratemos la misma en un Equipo Informatico compartido, bien sea por que en nuestro lugar de trabajo compartamos un PC con otros compañeros de forma ocasional, bien por que empleemos de forma puntual un equipo en un Ciber-locutorio, por que nuestro equipo se encuentre infectado por algún tipo de malware, o alguien este absorviendo nuestro trafico de red mediante el empleo de snifers, u otro sofware de similares caracteristicas. Tambien podriamos perder si llevamos dicha información en dispositivos portatiles, Pendrive, discos duros externos, Ordenador portatil (Laptop,tablet´s, celulares, etc...) y se produzca una sustracción de dicho elemento, la perdida o lo olvidemos en algún establecimiento en un descuido. Es por esto que el mejor modo de guardar, o enviar cierta información de caracter sensible, es de un modo encryptado y protegida mediante constraseña.

Hay quien utiliza el compresor winrar para comprimir una carpeta cierta documentación y protegerla mediante contraseña, lo cierto es que no resulta muy complejo romper la seguridad que presenta una compresión hecha con winrar, razón por la que en esta ocasión recurriremos a otro tipo de sofware.

Consultando estas inquietudes con un compañero de trabajo del departamento de informatica, me comento de la existencia de un sofware denominado TrueCrypt, explicandome a groso modo en que consistia, la simplicidad de su manejo, y que requisitos reunia para ser un claro aspirante para emplearlo al objeto de preservar la seguridad de la información.

Antes de explicaros el funcionamiento de dicho Sofware y como debemos

utilizarlo, explicaremos en qué consiste.

Se trata de un sofware con el cual creamos una unidad de

disco virtual a la que denominaremos Contenedor, en la cual se almacena la

información de forma encriptada (codificada), y a la que podemos poner una

contraseña.

Aunque el sofware es en Ingles, es muy intuitivo por lo que tras la lectura de completa de este post, os resultara sumamente sencillo el manejo del mismo.

En primer lugar instalaremos el programa, el modo que viene definido por defecto, nos

resultara valido, para la utilidad que vamos a dar al software. Puedes descargarlo desde la siguiente url: http://www.truecrypt.org/downloads selecciona para descargar tu sistema operativo, Windows, Linux, Mac O x.

Una vez hayais instalado el software podeis leer o bajaros el tutorial que hice para el manejo de dicho sofware desde el siguiente enlace.

http://db.tt/pww1wH8X

Atte. Un saludo.

Fdo.- Bios Shodan (On Twiter Bios72).

Agradecimiento a aquellos que me leen, me consta que no son muchos, sólo espero que mis articulos surtan el efecto oportuno, contribuir con ello en hacer su estancia en la red, y su relación con las nuevas tecnólogias un poco mas seguras.

http://db.tt/pww1wH8X

Atte. Un saludo.

Fdo.- Bios Shodan (On Twiter Bios72).

Agradecimiento a aquellos que me leen, me consta que no son muchos, sólo espero que mis articulos surtan el efecto oportuno, contribuir con ello en hacer su estancia en la red, y su relación con las nuevas tecnólogias un poco mas seguras.

lunes, 21 de enero de 2013

¿ES HORA DE REMPLAZAR MSN POR SKYPE?

| |||||||||||||||||||||||||||||||

|

jueves, 10 de enero de 2013

Delitos Informáticos, ¿Que són?, ¿Quienes los práctican?, y ¿Como se castigan?

“Educad a los niños y no será necesario

castigar a los hombres”

Pitagoras de Samos (582 AC-497 AC)Filósofo y matemático Griego.

Reflexionando sobre la frase que da inicio a

este texto me decidí a escribir este artículo en el que trataremos sobre los

“Delitos Informáticos” y con ello llegar a concienciarnos de que

comportamientos tenemos cuanto utilizamos nuestros ordenadores, navegamos en la

red y tenemos cierto tipo de comportamientos, y por consiguiente seamos capaces

de identificar este tipo de delitos, bien en calidad de victimas o bien cuando

alguna de las prácticas que realizamos normalmente a la que no damos la

importancia debida y que sin saberlo nos convierte en delincuentes.

Invitaros a ejercer un control sobre las

actividades de nuestros hijos en la red, o al menos educarles para que hagan un

uso responsable de los equipos informáticos durante su estancia en internet o

fuera de internet, esto también sería de aplicación cuando utilicen sus

terminales de telefonía móvil.

“Ignorantia juris non excusat” este es un

principio del Derecho que viene a decir que el desconocimiento de las ley no sirve

de escusa, ni exime de culpa, luego de nada nos sirve decir, que no sabíamos

que era un comportamiento delictivo, por desconocer que existe una ley que lo

tipifique como tal.

Dicho esto para ello vamos a definir que es

Delito, y que es Delito Informático, aunque en la legislación penal española no

se encuentre definido este último ello no significa que no puedas ser juzgado

por ello como veras a continuación.

Definiciones.-

Delito.- Es la conducta o acción tipificada y

penada por la Ley, antijurídica, culpable y punible.

Delito Informático.- Es el conjunto de

conductas antijurídicas relacionadas con el tratamiento de la información por

medio de soportes electrónicos y/o Informáticos.

Argot del Hacker.- En este apartado vamos a hablar sobre las diversas denominaciones con las que se conoce desde un punto de vista delincuencial a cada uno de los usuarios que podemos encontrar en la red según su nivel de conocimiento sobre informática, de las prácticas que realizan, o si son atacantes o víctimas.

Argot del Hacker.- En este apartado vamos a hablar sobre las diversas denominaciones con las que se conoce desde un punto de vista delincuencial a cada uno de los usuarios que podemos encontrar en la red según su nivel de conocimiento sobre informática, de las prácticas que realizan, o si son atacantes o víctimas.

Hacker.- Delincuentes Informáticos que se

dedican a poner a pruebas las vulnerabilidades de los sistemas informáticos

ajenos, con una motivación de mero reto intelectual. ¡Ellos mismos se ponen a

prueba¡.

Cracker.- Delincuente informático que se

encuentran bastante distanciados de los denominados “hackers”, por motivos éticos

y morales, estos se encuentran especializados básicamente en causar daño, son

famosos por el robo de información, desactivar las protecciones de software,

ingresa en centros de seguridad restringidos y programar virus.

Lamer.- Delincuente informático que desde

hace tiempo intenta aprender de sus compañeros “hackers” que son expertos. Sin

embargo, no se sienten integrados en el grupo pues les faltan habilidades

técnicas y madurez intelectual para saber tanto como ellos.

Both.- Es un administrador de sistemas capaz de

eliminar las cuentas de los usuarios, eliminar sus archivos y destruir todo lo

que encuentre a su paso, creando el caos en la red.

Newbie.- Así se denomina al principiante que

forma parte de un grupo de “hackers”. Tiene un gran interés por aprender pero

su inexperiencia y falta de madurez intelectual puede llevarle a cometer

errores.

Pirata informático.- Son aquellos

delincuentes informaticos que se dedican a obtener un beneficio económico mediante

la preparación y comercialización de software o hardware falsificado.

Phreaker.- Delincuentes informáticos que

utilizan líneas telefónicas para atentar contra la seguridad de particulares y

empresas.

Spamer.- Delicuente informático que emplea

distintas técnicas para enviar correos eléctronicos masivos a usuarios que

desconocen. (Seguro que te resulta familiar el concepto Correo Spam, y como

sabras no es conveniente abrirlos.)

Wannabe.- Usuarios con altos conocimientos de

informática que tiene como objetivo formar parte de un grupo de “hackers”, es

consciente de cuanto le queda por aprender y es muy observador.

Luser.- Usuario común de la red, que tienen

menos conocimientos informáticos y pueden ser objetos de burla para los

hackers. Este concepto se utiliza de forma despectiva su significado en Español

es “perdedor”.

Muleros.- Se denomina así al usuario que ha

sido estafada por una empresa falsa prometiéndole un empleo.

Bien

una vez ya conocemos que es un delito, y la definición de que sería un delito informático, así como la

denominación que reciben los Ciberdelincuentes que según su propio argot, y las

prácticas que realizan podemos pasar a aclarar de que instrumento se sirve la

justica española, para identificar los delitos informáticos, y en que figuras

del código penal serian de aplicación a determinados comportamientos.

Convenio de la Ciberdelincuencia firmado en

Budapest el 23 de Noviembre de 2.001. En este convenio podrás encontrar

definiciones y términos, medidas, etc… en relación a la Ciberdelincuencia.

Puedes consultarlo en el siguiente enlace de

la web del Grupo de Delitos Tecnológicos de la Guardia Civil.

Por otra parte en nuestro Código Penal

podemos encontrar los siguientes comportamientos delictivos y que además de

darse en otro tipo de entornos, también lo hacen en un entorno relacionado con

la informática.

Del acoso Sexual.

Art. 184.1.- El que solicitare

favores de naturaleza sexual, para si o para un tercero, en el ámbito de una

relación laboral, docente o de prestación de servicios, continuada o habitual,

y con tal comportamiento provocare a la víctima una situación objetiva y

gravemente intimidatorio, hostil o humillante, será castigado, como autor de

acoso sexual, con la pena de prisión de tres a cinco meses o multa de seis a

diez meses.

Art. 184.2.- si el culpable de

acoso sexual hubiera cometido el hecho prevaliéndose de una situación de

superioridad laboral, docente o jerárquica, o con el anuncio expreso o táctico

de causar a la víctima un mal relacionado con las legítimas expectativas que

aquélla pueda tener en el ámbito de la indicada relación, la pena será de

prisión de cinco a siete meses o de multa de 10 a 14 meses.

Delito de exhibicionismo y provocación sexual.

Art. 186.- El que, por cualquier medio directo,

vendiere, difundiere, o exhibiere material pornográfico entre menores de edad o

incapaces, será castigado con la pena de prisión de seis meses a un año o multa

de 12 a

24 meses.

Art. 189.1.- Será castigado con

la pena de prisión de uno a cinco años.-

a)

El que captare o utilizare a menores de edad o

incapaces con fines o en espectáculos exhibicionistas o pornográficos, tanto

públicos como privados, o para elaborar cualquier clase de material

pornográfico, cualquiera que sea su soporte, o financiare cualquiera de estas

actividades o se lucrare con ellas.

b)

El que vendiere, produjere, distribuyere,

exhibiere, o facilitare la producción, venta, difusión o exhibición por

cualquier medio de material pornográfico en cuya elaboración hayan sido

utilizados menores de edad o incapaces, aunque el material tuviere su origen en

el extranjero o fuere desconocido.

A quien

poseyera dicho material para la realización de cualquiera de estas conductas se

le impondrá la pena en su mitad inferior.

Art. 189.2.- Se impondrá la pena

superior en grado cuando el culpable perteneciere a una organización o

asociación, incluso de carácter transitorio, que se dedicare a la realización

de tales actividades.

Descubrimiento o Revelación de Secretos.

Art. 197.1.- El que, para

descubrir los secretos o vulnerar la intimidad de otro, sin su consentimiento,

se apodere de sus papeles, cartas, mensajes de correo electrónico o

cualesquiera otros documentos o efectos personales o intercepte sus

telecomunicaciones o utilice artificios técnicos de escucha, transmisión,

grabación o reproducción de sonido o de la imagen, o de cualquier otra señal de

comunicación, será castigado con las penas de prisión de una a cuatro años y

multa de doce a veinticuatro meses.

Art. 197.3.- El que por cualquier

medio o procedimiento y vulnerando las medidas de seguridad establecidas para

impedirlo, acceda sin autorización a datos o programas informáticos contenidos

en un sistema informático o en parte del mismo en contra de la voluntad de

quien tenga el legítimo derecho a excluirlo, será castigado con pena de prisión

de seis meses a dos años.

Cuando de acuerdo con lo

establecido en el articulo 31 bis una persona jurídica sea responsable de los

delitos comprendidos en este artículo, se le impondrá la pena de multa de seis

meses a dos años. Atendidas las reglas establecidas en el artículo 66 bis, los

jueces y tribunales podrán asimismo imponer las penas recogidas en las letras

b) a g) del apartado 7 del artículo 33.

Art. 197.4.- Se impondrá la pena

de prisión de dos a cinco años si se difunden, revelan o ceden a terceros los

datos o hechos descubiertos o las imágenes captadas a que se refieren los

números anteriores.

Será castigado con las penas de

prisión de uno a tres años y multa de doce a veinticuatro meses, el que, con

conocimiento de su origen ilícito y sin haber tomado parte en su

descubrimiento, realizare la conducta descrita en el párrafo anterior.

Art. 197.5.- Si los hechos

descritos en los apartados 1 y 2 de este artículo se realizan por las personas

encargadas o responsables de los ficheros, soportes informáticos, electrónicos

o telemáticos, archivos o registros, se impondrá la pena de prisión de tres a

cinco años, y si se difunden, ceden o revelan los datos reservados, se impondrá

la pena en su mitad superior.

Art. 197.6.- Igualmente, cuando

los hechos descritos en los apartados anteriores afecten a datos de carácter

personal que revelen la ideología, religión creencias, salud, origen racial o

vida sexual, o la víctima fuere un menor de edad o un incapaz, se impondrán las

penas previstas en su mitad superior.

Art. 197.7.- Si los hechos se

realizan con fines lucrativos, se impondrán las penas respectivamente previstas

en los apartados 1 al 4 de este artículo en su mitad superior. Si además afecta

a datos de los mencionados en el apartado anterior, la pena a imponer será la

de prisión de cuatro a siente años.

Art. 197.8.- Si los hechos

descritos en los apartados anteriores se cometiesen en el seno de una

organización o grupo criminales, se aplicarán respectivamente las penas

superiores en grado., previstas en el mismo, en su mitad superior y, además con

la de inhabilitación absoluta por tiempo de seis a doce años.

Defraudaciones.

La Estafa

Art. 248.1.- Cometen estafa los

que con ánimo de lucro, utilizaren engaño bastante para producir error en otro,

induciéndolo a realizar un acto de disposición en perjuicio propio o ageno.

Art. 248.2.- También se

consideran reos de estafa:

a)

Los que, con ánimo de lucro y valiéndose de

alguna manipulación informática o artificio semejante, consigan una

transferencia no consentida de cualquier activo patrimonial en perjuicio de

otro.

b)

Los que fabricaren, introdujeren, poseyeren o

facilitaren programas informáticos específicamente destinados a la comisión de

las estafas previstas en este artículo.

c)

Los que utilizando tarjetas de crédito o débito,

o cheques de viaje, o los datos obrantes en cualquiera de ellos, realicen

operaciones de cualquier clase en perjuicio de su titular o de un tercero.

Daños.

Art. 264.2.-

El que por cualquier medio, sin estar autorizado y de manera grave

obstaculizara o interrumpiera el funcionamiento de un sistema informático

ajeno, introduciendo, transmitiendo, dañando, borrando, deteriorando,

alterando, suprimiendo o haciendo inaccesibles datos informáticos, cuando el

resultado producido fuera grave, será castigado con la pena de prisión de seis

meses a tres años.

Delitos relativos a la propiedad

Intelectual e Industrial.

Art. 270.1.-

Será castigado con la pena de prisión de seis meses a dos años y multa de 12 a 24 meses quien, con ánimo de lucro y en perjuicio de

tercero, reproduzca, plagie, distribuya o comunique públicamente, en todo o en

parte, una obra literaria, artística o científica o comunicada a través de cualquier

medio, sin la autorización de los titulares de los correspondientes derechos de

propiedad intelectual o de sus cesionarios.

No obstante,

en los casos de distribución al por menor, atendidas las características del

culpable y la reducida cuantía del beneficio económico, siempre que no concurra

ninguna de las circunstancias del artículo siguiente, el Juez podrá imponer la

pena de multa de tres a seis meses o trabajos en beneficio de la comunidad de

treinta y uno a sesenta días. En los mismos supuestos cuando el beneficio no

exceda de 400 euros, se castigará el hecho como falta del artículo 623.5.

Art. 270.2.- Será castigado con pena de prisión de seis meses a dos años y multa de

Art. 270.3.-

Será castigado también con la misma pena quien fabrique, importe, ponga en

circulación o tenga cualquier medio específicamente destinado a facilitar la

supresión no autorizada o la neutralización de cualquier dispositivo técnico

que se haya utilizado para proteger programas de ordenador o cualquiera de las

obras, interpretaciones o ejecuciones de los términos previstos en el apartado

uno de este artículo.

Soy consciente de que me dejo muchos terminos en el tintero pero esos formaran parte de otro artículo que ya tengo en mente, relacionado con este mismo tema.

Fdo. Bios Shodan en Twiter

@Bios72.

Suscribirse a:

Entradas (Atom)